Apache Tomcat gần đây đã vá một số lỗ hổng bảo mật trong Apache Tomcat, một trong số đó có thể cho phép kẻ tấn công trái phép thực hiện mã độc hại trên các máy chủ từ xa.

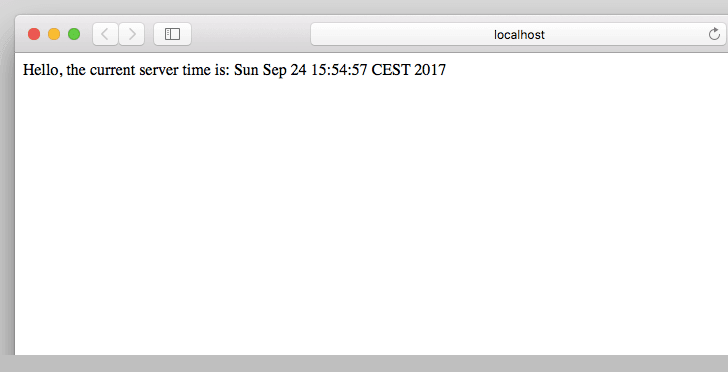

Apache Tomcat, được phát triển bởi Apache Software Foundation (ASF), là một máy chủ web với hệ thống servlet mã nguồn mở, sử dụng các Java EE khác nhau như Java Servlet, JavaServer Pages (JSP), ngôn ngữ biểu hiện và WebSocket, cung cấp ” pure Java “HTTP để chạy cho các môi trường Web server.

Không giống như lỗ hổng Apache Struts2 – cái gần đây đã bị khai thác để phá vỡ các hệ thống của cơ quan báo cáo tín dụng Mỹ Equifax – lỗ hổng Apache Tomcat ít có khả năng bị khai thác hơn.

Lỗ hổng Thực thi mã từ xa – Remote Code Execution (RCE) – dễ bị tấn công (CCE-2017-12617) được phát hiện trong Apache Tomcat là do sự xác nhận không đầy đủ từ đầu vào do người dùng cung cấp bởi những phần mềm bị ảnh hưởng.

Chỉ những hệ thống có HTTP PUT được bật (thông qua cài đặt tham số khởi tạo “read-only” của servlet mặc định là “false”) bị ảnh hưởng.

"PHIÊN BẢN TOMCAT TRƯỚC 9.0.1 (BETA), 8.5.23, 8.0.47 VÀ 7.0.82 CÓ CHỨA LỖ HỔNG RCE TRÊN TẤT CẢ CÁC HỆ ĐIỀU HÀNH NẾU SERVLET MẶC ĐỊNH ĐƯỢC CẤU HÌNH VỚI THAM SỐ CHỈ ĐƯỢC ĐẶT THÀNH FALSE HOẶC SERVLET WEBDAV ĐƯỢC KÍCH HOẠT VỚI THAM SỐ CHỈ ĐỌC FLASE," - PETER STÖCKLI - ALPHABOT SECURITY.

Việc khai thác lỗ hổng này yêu cầu kẻ tấn công tải tệp tin JSP (Java Server Page) độc hại hướng đến một máy chủ nào đó chạy phiên bản Apache Tomcat bị ảnh hưởng, và mã chứa trong tệp JSP sẽ được thực hiện bởi máy chủ khi tệp được yêu cầu.

Để tải lên JSP thủ công độc hại, kẻ tấn công chỉ cần gửi một yêu cầu HTTP PUT tới máy chủ dễ bị tấn công, như đã đề cập trong proof-of-concept (PoC) mã được Peter công bố trong danh sách gửi thư Apache.

Việc khai thác cuối cùng sẽ cho phép kẻ tấn công thực hiện mã độc hại trên máy chủ mục tiêu.

"VÌ TÍNH NĂNG NÀY KHÔNG ĐƯỢC MONG MUỐN, NÊN HỆ THỐNG PHƠI BÀY CÔNG KHAI KHÔNG BỊ LỖI READONLY FLASE DO ĐÓ SẼ KHÔNG BỊ ẢNH HƯỞNG", PETER GIẢI THÍCH.

Rủi ro RCE này được đánh dấu là “quan trọng” ảnh hưởng đến tất cả các phiên bản Apache Tomcat 9.0.0.M1 đến 9.0.0, 8.5.0 đến 8.5.22, 8.0.0.RC1 đến 8.0.46 và 7.0.0 đến 7.0.81 , và đã được giải quyết bằng việc phát hành các phiên bản Tomcat 9.0.1 (Beta), 8.5.23, 8.0.47 và 7.0.82.

Một vấn đề bảo mật tương tự ( CVE-2017-12615 ) được phát hiện trong Tomcat 7 trên Windows đã được vá bởi các nhà phát triển Apache Tomcat vào ngày 19 tháng 9 với việc phát hành phiên bản 7.0.81.

Quản trị viên được khuyến khích sử dụng các bản cập nhật phần mềm càng sớm càng tốt và chỉ nên cho phép những người dùng đáng tin cậy có quyền truy cập cũng như giám sát các hệ thống bị ảnh hưởng.

Các nhà nghiên cứu đã không phát hiện ra bất cứ sự cố nào của việc khai thác một trong các lỗ hổng Apache Tomcat trong thực tế.

123HOST Trang tin tức về Hosting, VPS, Wordpress

123HOST Trang tin tức về Hosting, VPS, Wordpress